DXによるクラウドやリモートワークの利用の広がりを背景に、サイバーセキュリティ対策として「ゼロトラストネットワーク」が脚光を浴びている。推進に向けた最新のアプローチが、ユーザーやデバイス、アプリケーションなどのリスクを継続的に監視し、評価したうえでの、アクセス権限の動的な制御だ。2022年8月31日に開催されたウェビナー「[ゼロトラストセキュリティ]の要諦を穿つ」(主催:インプレス IT Leaders)に登壇したトレンドマイクロの釜池聡太氏が、組織内のリスク評価に基づく最新のゼロトラストの在り方と、その推進法を解説した。

動的なアクセス権限の変更がゼロトラストの“鍵”に

DXを背景にしたクラウド利用の加速とリモートワークの拡大により、企業のセキュリティ対策は待ったなしの状況だ。「そのことは、攻撃側の視点で見ると容易に理解できるでしょう」と語るのはトレンドマイクロのビジネスマーケティング本部でシニアプロダクトマーケティングマネージャーを務める釜池聡太氏だ。

トレンドマイクロ株式会社 ビジネスマーケティング本部 シニアプロダクトマーケティングマネージャー 釜池聡太氏

トレンドマイクロ株式会社 ビジネスマーケティング本部 シニアプロダクトマーケティングマネージャー 釜池聡太氏従来、攻撃者はファイアウォールなどで厳格に保護された社内ネットワーク内の端末に不正侵入を試みてきた。リモートワークで端末が社内ネットワークから外れることは、攻撃側にとって侵入しやすい入口が増えることを意味する。また、インターネットで広く公開されたクラウドは、仕様が固定され、かつ自社での統制が困難なこともあり攻撃者の格好の標的になる。

「保護対象が社外に切り出されたことで生じる “隙”は、従来の境界型防御ではカバーしきれません」と釜池氏は訴える。こうした状況での新たなセキュリティの“策”であり“考え方”として採用が広がっているのが、不特定多数のアクセスを前提に「何も信頼しない。攻撃があるのが当然」との考えに立ち、あらゆるアクセスで認証を行う「ゼロトラストネットワーク」だ。

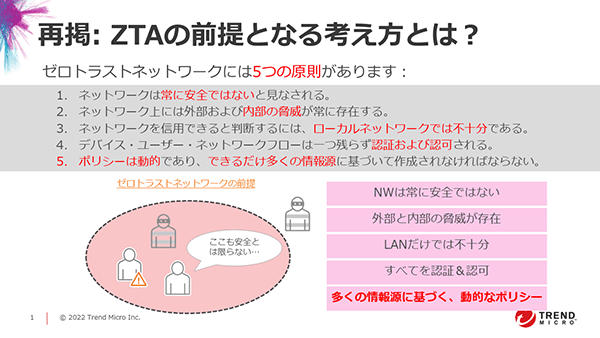

釜池氏によると、ゼロトラストで守るべき原則の中でも特に重視すべきなのが「ポリシーは動的であり、できるだけ多くの情報源に基づき作成されねばならない」ことだという(図1)。

図1 ゼロトラストで守るべき原則は5つ。中でも「ポリシーは動的であり、できるだけ多くの情報源に基づき作成されねばならない」ことが特に重要になるという

図1 ゼロトラストで守るべき原則は5つ。中でも「ポリシーは動的であり、できるだけ多くの情報源に基づき作成されねばならない」ことが特に重要になるという「ゼロトラストの『最小限に絞られた権限』と『アクセスの都度の認証』に『動的な権限の制限』が加わることで、攻撃に起因する不審なふるまいから権限のはく奪が可能になります。これにより、攻撃者の侵入を許したとしても、目的の情報にたどり着く難度をさらに高められ、それだけセキュリティの強化につなげられるのです」(釜池氏)。

IT環境が激変する中で対応はさらに困難に

一方で、クラウドを含めた多様なシステムの変更や更新に伴う変化が、新たな脅威や脆弱性を生んでいる。だからこそ、事前にリスクを把握し、評価し、予防的な攻めの対応を行うためのサイバーリスクマネジメントが重要になっているわけだが、それはゼロトラストでも同様だ。認証、認可を継続的に行うだけでなく、ユーザーやデバイス、アプリケーションなどのリスクを継続的に監視し、評価し、そのうえでの権限の見直し――つまりは前述した動的なアクセス制御が必要となる。

釜池氏によると、こうした動的なポリシー適用によるゼロトラストは、①ゼロトラストに向けたマインドセットを持つ、②日々のユーザーやデバイスからの情報を基にリスクを可視化したうえで優先順位を付ける、③可視化されたリスクに基づき、動的なアクセス制御を行う、というプロセスを経て実現するのだという。そこでの②と③の支援に向け、トレンドマイクロが提供するセキュリティツールが、組織内のユーザーやデバイスからの情報を基にリスクを可視化する「Zero Trust Risk Insights」と、対応の優先順位付けや動的なアクセス制御を実装する「Zero Trust Secure Access」だ。

社内外のアクセス先のリスクを数値として明示

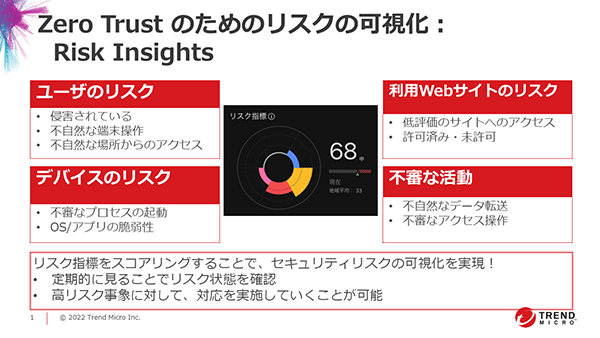

Zero Trust Risk Insightsは、組織内のリソースや組織が利用するリスクを可視化し、「Trend Micro Vision One」のコンソールで数値として確認するためのツールだ(図2)。

図2 「Trend Micro Vision One」により、組織内のリソースや組織が利用するリスクを「Trend Micro Vision One」のコンソールで数値として確認できる

図2 「Trend Micro Vision One」により、組織内のリソースや組織が利用するリスクを「Trend Micro Vision One」のコンソールで数値として確認できるリスク評価の切り口は次の4つだ。

- 不審なメールの大量送信や、いつもアクセスしない場所、同時刻に多くの場所からログインしているなどの不自然な利用での、IDが侵害されている可能性に基づく「ユーザーのリスク」

- デバイスでのマルウェアの検知や、マルウェア感染が疑われるデバイスの挙動、悪用される可能性の高い脆弱性の有無に基づく「デバイスのリスク」

- トレンドマイクロの継続的なクラウド・レピュテーション・サービスでの評価を参考にしたリスク調査による「Webサイトのリスク」

- 不自然なデータ転送や不審なアクセス操作などの「不審な活動」

これらを基に、リスクを数値として明確化して評価/確認できるのである。

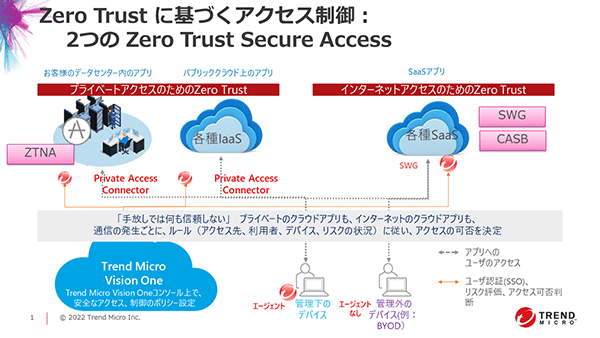

一方のZero Trust Secure Accessは、その名の通り、「Zero Trust Network Access(ZTNA)」のためのツールだ(図3)。ZTNAでのアクセス先は自社網とクラウド上のIaaSに大別されるが、Zero Trust Secure Accessは双方のセキュリティ確保を担う。

図3 Zero Trust Secure Accessは通信のごとにアクセス先やユーザー、デバイスのリスクを基に、アクセスの可否について動的制御を実施する

図3 Zero Trust Secure Accessは通信のごとにアクセス先やユーザー、デバイスのリスクを基に、アクセスの可否について動的制御を実施する「Trend Micro Vision Oneのアクセス制御のポリシー設定を通じて、通信ごとにアクセス先やユーザー、デバイスのリスクを基にアクセスの可否を決定するアクセスの動的制御を実施します」(釜池氏)。

なお、トレンドマイクロではインターネットアクセスのためのURLフィルタリングやアプリケーションフィルター、アンチウイルスなどのセキュリティ機能を搭載した「Secure Web Gateway」、クラウドサービスの利用状況を可視化/制御し、一貫性のあるセキュリティポリシーを適用する「Cloud Access Security Broker(CASB)」のためのツールも提供する。それらも、Trend Micro Vision Oneによる動的なアクセス制御を実現しているのだという。

あらゆる横断の扱いやすいセキュリティツール

セキュリティ製品は数多く存在するが、トレンドマイクロ製品の特長は、これまでに説明してきた「リスクに着目した動的なアクセス制御」、さらに、「レイヤー(保護対象)を横断する機能の豊富さ」「シングルエージェントでの使い勝手の高さ」だ。トレンドマイクロはエンドポイントやクラウド、ネットワーク、Eメールなど多様なサイバーリスクに対するツールを包括的に提供。それらと連携し、脅威解析からリスクの可視化、ゼロトラストまでを実現するVision Oneが利便性を下支えする。

「リスクの可視化は今回、新たに加わった機能です。その意味するところは、インシデント発生前に手を打てるようになったことにほかなりません」(釜池氏)。

トレンドマイクロでは現在、Trend Micro Vision OneのXDRやリスクの可視化、ゼロトラストなど、すべての機能を無料体験できるトライアルを実施中だ。これを機会に、セキュリティ対策の深化に向け、ぜひ一度試してみてはいかがだろうか。

■Trend Micro Vision One 体験版

https://resources.trendmicro.com/jp-vision-one-trial.html

■お問い合わせ先

トレンドマイクロ株式会社 法人お問い合わせ窓口

TEL:03-5334-3601

URL:https://www.trendmicro.com/ja_jp/contact/contact-us.html?modal=1845cb

からの記事と詳細 ( ゼロトラストの進化形 動的なアクセス制御が切り開く新たなセキュリティの地平 | IT Leaders - IT Leaders )

https://ift.tt/onare7h

No comments:

Post a Comment